Chỉ với một kỹ thuật, bất kỳ mẫu iPhone nào chạy bất kỳ phiên bản iOS nào cũng có thể bị theo dõi qua camera, micro mà chủ nhân không hay biết!

Trong hầu hết các trường hợp, khi một thiết bị iOS bị nhiễm mã độc, người dùng có thể dễ dàng loại bỏ chúng bằng cách gỡ cài đặt ứng dụng và khởi động lại máy. Thao tác này sẽ xóa bỏ phần mềm độc hại khỏi bộ nhớ của thiết bị.

Tuy nhiên, các nhà nghiên cứu bảo mật tại ZecOps mới đây đã phát triển thành công một kỹ thuật tấn công có thể khiến người dùng iPhone bị theo dõi qua camera, micro mà không hề hay biết.

Người dùng iPhone cần nâng cao cảnh giác (Ảnh: David Imel / Android Authority)

Apple Insider đưa tin, các nhà nghiên cứu gọi kỹ thuật này là “NoReboot”, hoạt động dựa vào một giao diện tắt/khởi động iPhone giả mạo được sao chép cực kỳ giống với giao diện tắt/khởi động lại của Apple. Nếu người dùng bị mắc bẫy, phần mềm độc hại sẽ âm thầm theo dõi họ qua camera và micro, dù màn hình hiển thị thì đã tắt.

Thông thường, nếu muốn tắt nguồn hoặc khởi động lại iPhone, bạn sẽ phải nhấn và giữ nút nguồn cùng nút âm lượng cho tới khi giao diện tắt/khởi động lại máy xuất hiện. Sau đó, bạn sẽ phải chờ khoảng 30 giây để tác vụ được hoàn tất.

Khi iPhone đã tắt nguồn, màn hình của thiết bị sẽ không còn hiển thị, camera cũng không hoạt động, phản hồi xúc giác 3D, âm thanh từ cuộc gọi, thông báo, rung cũng bị tắt hoàn toàn.

Giao diện tắt/khởi động lại iPhone của Apple

Dựa trên các đặc điểm này, các nhà nghiên cứu bảo mật tại ZecOps đã phát triển một phương thức tấn công có thể dễ dàng đánh lừa người dùng rằng iPhone của họ đã bị tắt nguồn.

Theo đó, khi người dùng nhấn và giữ nút nguồn cùng với nút âm lượng – giao diện tắt/khởi động lại giả mạo sẽ xuất hiện. Giao diện giả mạo này sẽ xuất hiện sớm hơn giao diện tắt/khởi động lại thật của máy nhằm đánh lừa nạn nhân (Trong trường hợp người dùng vẫn nhấn và giữ nút nguồn cùng với nút âm lượng lâu hơn thì giao diện tắt nguồn thật của iOS sẽ xuất hiện).

Giao diện tắt/khởi động lại giả mạo được sao chép y như thật

Khi người dùng thực hiện thao tác gạt để tắt nguồn trên giao diện giả mạo, các hoạt ảnh đã được sao chép không khác gì giao diện thật sẽ hiện ra và khiến nạn nhân tưởng rằng iPhone đã thật sự đã tắt. Mọi thứ của iPhone sẽ bị vô hiệu hóa ngoại trừ camera và micro vẫn hoạt động với mục đích theo dõi nạn nhân.

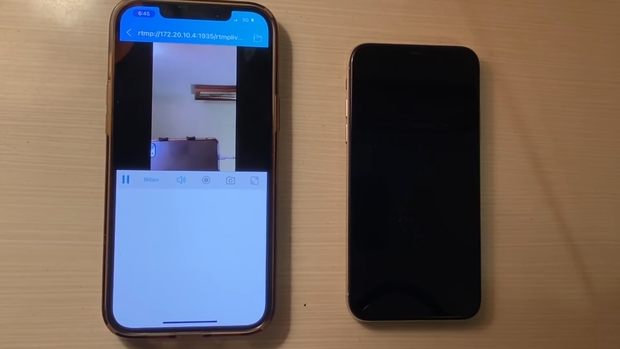

Nạn nhân sẽ tưởng rằng thiết bị đã tắt nguồn nhưng thực tế camera và micro vẫn hoạt động với mục đích theo dõi nạn nhân

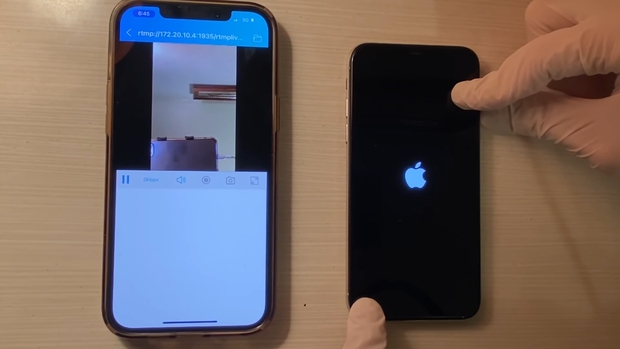

Khi nạn nhân muốn khởi động lại nguồn, một giao diện khởi động giả mạo lại tiếp tục hiển thị để tránh bị người dùng nghi ngờ. Trong suốt quá trình đó camera và micro vẫn tiếp tục hoạt động mà không hề bị ảnh hưởng gì.

Giao diện lúc khởi động lại cũng được sao chép giống thật

Mặc dù “NoReboot” chỉ là một kỹ thuật tấn công và không phải phần mềm độc hại, nhưng nó có thể được tích hợp vào các ứng dụng độc hại như một cách để tránh bị phát hiện và duy trì hoạt động trên thiết bị iOS.

Và vì nó không khai thác bất kỳ lỗ hổng nào trên iOS nên cũng không thể vá được. ZecOps cho biết rằng, kỹ thuật này có thể được thực hiện trên bất kỳ mẫu iPhone nào chạy bất kỳ phiên bản iOS nào.

Để bảo vệ mình, người dùng iPhone được khuyên là chỉ tải xuống các ứng dụng uy tín từ App Store. Ngoài ra cũng có các công cụ, bao gồm cả một công cụ do ZecOps phát triển, có thể giúp kiểm tra xem iPhone của bạn có bị xâm phạm hay không.

Bạn đọc có thể xem thêm video của ZecOps để biết thêm chi tiết về kỹ thuật tấn công NoReboot: